SD – WAN jako nowe podejście do zarządzania siecią WAN

Drukarki mobilne: Zebra vs. Brother – porównujemy

XDR czyli oprogramowanie zapewniające rozszerzony monitoring, wykrywanie i reagowanie na zagrożenia. Poznaj wszystkie zalety zastosowania XDR w firmie.

O czym przeczytasz w tym artykule?

Dlaczego ochrona sieci wewnętrznej jesteś w coraz trudniejsza? Podejście reakcyjne i prewencyjne.

O tym, że zabezpieczanie sieci wewnętrznej i infrastruktury firmowej staje się coraz trudniejsze, pisałem już wielokrotnie. Wystarczy rzucić okiem na raporty dotyczące phishingu, ransomware czy malware z lat 2019-2022. Na przestrzeni tych lat zanotowano wzrost incydentów, który w zależności od metody ataku i branży wyniósł od 20 do nawet 60%.

W sytuacji rosnącego zagrożenia cybernetycznego administratorzy systemów i wewnętrznych sieci firmowych mają twardy orzech do zgryzienia. Coraz trudniej jest im wykryć i namierzyć potencjalne ataki, ponieważ są one lepiej zorganizowane, wielowymiarowe i ukierunkowane. Zespoły IT potrzebują odpowiednich narzędzi, które mogłyby w odpowiednio szybkim czasie przetworzyć duże zbiory danych i na ich podstawie przedsięwziąć środki zapobiegawcze.

Problemem jest też rozległość sieci firmowej. Współczesne sieci dużych firm i korporacji stanowią bardzo zróżnicowane i wielowymiarowe struktury, często składające się z kilku równoległych systemów. Potencjalnie każdy z nich może być narażony na atak. Niezbędne jest wdrożenie narzędzia, które będzie w stanie objąć swoim zasięgiem wszystkie systemy i umożliwi scentralizowane zarządzanie bezpieczeństwem sieci w przedsiębiorstwie.

W obliczu zaawansowanych technik hakerskich dziś nie wystarczy tylko “zapobiegać i niszczyć”. Z tego powodu tradycyjne narzędzia (np. firewall), prezentujące podejście reakcyjne są mało efektywne. W takiej sytuacji potrzeba rozwiązań, które wykorzystując sztuczną inteligencję i uczenie maszynowe będą nie tylko reagować na zaistniałe zagrożenia, ale również przewidywać i wyprzedzać kroki hakera.

Taką całościową ochronę przed atakami hakerskimi i nieautoryzowanym dostępem zapewnia XDR.

XDR, NDR czy EDR – o co chodzi?

U osoby, która nie śledzi na bieżąco tematyki cyberbezpieczeństwa, może w tym momencie pojawić się lekki mętlik w głowie. Nie tak dawno pisałem przecież o NDR, a teraz pojawia się XDR, a jeszcze wcześniej istniało (nadal stosowane zresztą) rozwiązanie EDR. Przy tym każdy z nich wykorzystuje sztuczną inteligencję i uczenie maszynowe, a jednym z głównych celów jest prewencja i detekcja potencjalnych zagrożeń. Czym w takim razie się różnią?

W uproszczeniu można powiedzieć, że zakresem ochrony. O ile EDR to system, który zajmuje się przede wszystkim ochroną w punktach końcowych, czyli np. komputerach, NDR to system, który pod swoją opieką ma głównie ochronę i wykrywanie zagrożeń i dotykających bezpośrednio sieć. A XDR? Jest systemem, który wziął pod swoje skrzydła najwięcej. Nie bez powodu pierwszy człon nazwy to “extended”, czyli ‘rozszerzony’. XDR (ang. Extended detection and response), czyli rozszerzone wykrywanie i reagowanie. To rozwiązanie, które w swoim założeniu ma zapewniać holistyczny wgląd, analizę widoczności, ochronę kompleksową całej sieci i systemowej struktury organizacji, od poszczególnych punktów końcowych poprzez dane wysyłane do chmury, a także różnego rodzaju urządzenia mobilne w tym urządzenia IoT.

XDR stworzona została po to, aby pokrywać możliwe najszersze spektrum zagrożeń. To rozwiązanie, które skoncentrowane jest na całej infrastrukturze, a nie konkretnych elementach systemu.

Cechą wyróżniającą jest proaktywne podejście, w którym nie tylko zapobiegamy, ale przede wszystkim przewidujemy powstanie potencjalnych zagrożeń.

W odróżnieniu od starszych opcji, zabezpieczenie XDR zapewnia wgląd i analizę wszystkich danych znajdujących się w systemie: z punktów końcowych, sieci i chmury. Zebrane i przeanalizowane dane służą do wykrywania nowych i najbardziej wyrafinowanych ataków hakerskich.

Czytaj również: Web Application Firewall: jak chroni aplikacje webowe?

Najważniejsze funkcje XDR

Integracja z innymi systemami bezpieczeństwa

Jedną z największych zalet rozwiązania XDR jest wielopłaszczyznowe działanie i duża możliwość integracji. XDR może współdziałać z innymi systemami bezpieczeństwa, które działają w firmie i pozyskiwać od nich dane. Dane z chmury, punktów końcowych czy sieci zostają później przetworzone, ujednolicone i poddane analizie. W ten sposób mamy wgląd we wszystkie aspekty funkcjonowania sieci i nic nie umknie naszej uwadze.

Zaawansowana analiza i wykrywanie oparte na ML

XDR dzięki zaawansowanym silnikom oferuje wielowymiarową analizę zagrożeń, która w dużej mierze oparta jest przede wszystkim na sztucznej inteligencji i uczeniu maszynowym (ML). Zastosowanie mechanizmów analizy zachowań i korelacji pozwala na wykrywanie anomalii i zagrożeń, które nie były możliwe przy użyciu tradycyjnych narzędzi reaktywnych.

Korelacja informacji z systemów bezpieczeństwa

Narzędzia XDR współpracują z różnymi partnerami analitycznymi, którzy dostarczają danych dotyczących bieżących zabezpieczeń m.in baz sygnatur. Silniki te dokonują analizy i korelacji, które pozwalają na wykrycie nieznanych niebezpieczeństw.

Automatyzacja i orkiestracja

XDR nie tylko wykrywa i analizuje, ale również potrafi działać i robi to bez pomocy “czynnika ludzkiego”. Po wykryciu zagrożenia lub ewentualnych luk automatycznie łączy się z innymi narzędziami bezpieczeństwa i wykonuje działania, które mają na celu zatrzymanie potencjalnego ataku.

Raportowanie (dane pojawiają się w przystępnej w formie dashboardów)

Narzędzie oferuje prosty i przejrzysty pulpit nawigacyjny, za pomocą którego mamy wgląd do aktualnego stanu bezpieczeństwa wraz z niezbędnymi danymi statystycznymi. W raportach znajdują się m.in. takie informacje jak: wykaz potencjalnych zagrożeń, podsumowanie incydentów. Wszystko zilustrowane przejrzystymi graficznymi wykresami. W ten sposób mamy wgląd w każdy element i aspekt działania sieci, a także chmury czy urządzeń końcowych.

Jakie są zalety z wykorzystania XDR?

- Detekcja i prewencja. XDR to nowoczesne narzędzie, które nie skupia się na reagowaniu, ale wychodzi przed szereg i stara się przewidzieć działania hakerów. W ten sposób nie tyle widzimy bieżące zagrożenia, ale możemy wcześniej im zapobiegać. Doskonale radzi sobie z identyfikacją ukrytych, trudnych i nowych zagrożeń. W ten sposób znacznie zmniejszamy w firmie ryzyko ataku.

- Oszczędność czasu, skuteczność i wydajność. Zastosowanie XDR znacznie poprawia działania zespołu IT. W związku z tym, że dużo działań XDR wykonywanych jest automatycznie, administratorzy mogą skupić się na analizie i zabezpieczeniu innych sfer działalności systemu. Poprawia się wydajność ich pracy, a także skuteczność.

- Lepsze efekty przy niższych kosztach całkowitych. XDR poprawia wykrywalność zagrożeń i szybkość reagowania. Stosując XDR wyciągasz zdecydowanie więcej korzyści niż ma to miejsce w przypadku innych tego typu narzędzi.

Rozwiązania XDR dynamicznie i elastycznie reagują i dopasowują się do zmieniającej się rzeczywistości. Zapewniają kompleksową i wielopłaszczyznową ochronę, która obejmuje praktycznie wszystkie elementy sieci wewnętrznej przedsiębiorstwa. To rozwiązanie, które powinno zostać wdrożone w każdej firmie, która poważnie podchodzi do kwestii bezpieczeństwa i chce uniknąć wielomilionowych strat jakie zazwyczaj są konsekwencją cybernetycznych ataków.

Zobacz też: Network Traffic Analysis – czy jest odpowiedzią na Zero Day?

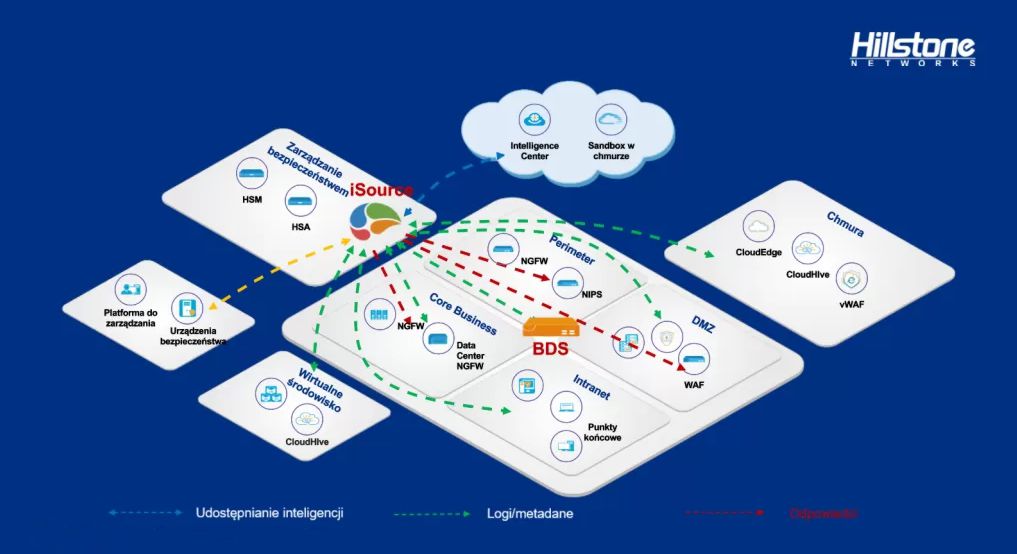

Hillstone Networks XDR – iSource

Hillstone XDR — atutem iSource jest to, że może współpracować nie tylko z produktami Hillstone, ale również integrować rozwiązania innych firm.

Pozwala na analizowanie danych z różnych źródeł takich jak: chmura, serwery, punkty końcowe w oddziałach itp. Korzystając z konfigurowalnego pulpitu nawigacyjnego mamy jednocześnie wgląd w całą strukturę bezpieczeństwa i możemy na bieżąco monitorować stan zabezpieczeń wszystkich zasobów w organizacji, m.in. tych serwerów czy usług, które są szczególnie podatne na zagrożenia.

Za pomocą zestawu narzędzi iSource (wykrywanie oparte na sygnaturach, analiza korelacji, NTA, UEBA czy Threat Intelligence) możemy przeprowadzić złożoną i zaawansowaną analizę zagrożeń.

Narzędzia orkiestracji i automatyzacji wykorzystujące interaktywne egzekwowanie zasad, polityk w zintegrowanych produktach umożliwiają na szybkie reagowanie w sytuacji zagrożenia.

Hillstone iSource oferuje też interaktywne pełnoekranowe pulpity nawigacyjne. W ten przystępny sposób możemy na bieżąco, wykrywać oraz automatycznie lub ręcznie analizować potencjalne incydenty. Pulpity zapewniają pełny zestaw danych potrzebnych do analizy zagrożeń w czasie rzeczywistym. Stanowią nieocenione narzędzie pracy dla zespołów SOC, CSIRT, CERT lub dla zespołów analizy incydentów.

iSource to kompleksowe rozwiązanie, które pozwala nam monitorować zagrożenia na każdym etapie. Po wysłaniu raportu o incydencie narzędzia sztucznej inteligencji określą rodzaj ataku i doradzą odpowiednie środki zaradcze. Dane zebrane w ten sposób przez iSource będą nadal analizowane, aby skuteczniej i szybciej identyfikować przyszłe zagrożenia.

Potrzebujesz wsparcia przy wdrożeniu w sieci XDR?

Zapraszam do kontaktu telefonicznego ze mną pod numerem +48 515 135 478 lub mailowego pod adresem pt@sebitu.pl . Wybierzemy najlepszą opcję pod względem jakości, ceny i wymagań funkcjonalnych.