Szukasz oprogramowania, które pozwoli na projektowanie, edycję i drukowanie kart inteligentnych, chipowych czy magnetycznych? Poznaj 3 najlepsze rozwiązania.

USB to uniwersalny typ złącza, które najczęściej służy do komunikacji przewodowej między różnego typu urządzeniami. Poznaj rodzaje złączy USB.

Karty inteligentne, zbliżeniowe, magnetyczne coraz częściej wykorzystywane są do identyfikacji i kontroli dostępu w organizacjach i przedsiębiorstwach. Do odczytania tego typu karty z zakodowanymi informacjami niezbędne jest specjalne urządzenie. Jak działa i jak wybrać odpowiedni czytnik kart?

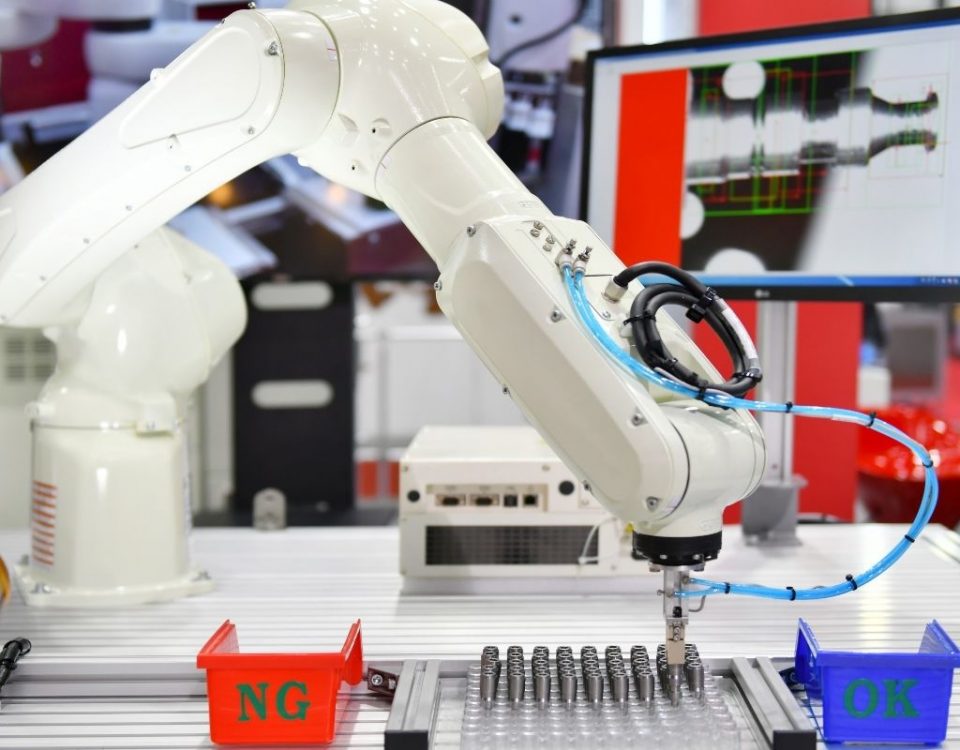

Systemy wizyjne coraz chętniej i częściej wykorzystywane są w różnych gałęziach gospodarki. Przyczyniają się do poprawy skuteczności i podniesienia kontroli jakości szczególnie w branży produkcyjnej oraz logistycznej.

Jak sprawdzić, czy nasz kod kreskowy jest poprawny? W tym zadaniu pomoże weryfikator kodów kreskowych. Na czym polega weryfikacja kodów i dlaczego jest tak ważna?

Precyzyjny i szybki odczyt, wytrzymała konstrukcja i odporność na ekstremalne warunki środowiskowe - to elementy, które pozwalają skanerom przemysłowym na wydajną i efektywną pracę w magazynie i hali produkcyjnej. Rodzaje i zastosowanie przemysłowych czytników kodów.

Skrzynki ozonujące w prosty sposób rozwiązują problemy związane z bezpieczeństwem pracy, skuteczną dezynfekcją urządzeń mobilnych i narzędzi wykorzystywanych w miejscu pracy. W jaki sposób działają skrzynki ozonujące i dlaczego warto z nich korzystać?

Co robić, gdy musimy dostosować zakupiony kilka lub kilkanaście lat temu system finansowo-magazynowy z urządzeniami do obsługi kodów kreskowych?

Kioski informacyjne umożliwiają szybki dostęp do informacji niezależnie od czasu i lokalizacji. Jakie są zalety wykorzystania z tego typu interaktywnych urządzeń i na co zwrócić uwagę przy wyborze infokiosku?

Urządzenie mobilne, łatwo dostępny internet, cloud computing zmieniły sposób prowadzenia biznesu. Pracownicy mają dostęp do aplikacji i danych firmowych w każdej chwili, z dowolnego miejsca i urządzenia. W pracy coraz częściej korzystają też z własnego sprzętu. Jak zapanować nad urządzeniami mobilnymi w firmie? Warto sięgnąć po rozwiązanie MDM.

Czy mój kolektor danych pracujący w systemie Windows będzie działał, nawet jeżeli skończyło się wsparcie techniczne Microsoftu? Czy korzystanie z takiego urządzenia jest bezpieczne? To pytania, które z pewnością zadaje sobie wielu użytkowników kolektorów danych w magazynie czy na produkcji korzystających z urządzeń opartych o system Windows.

Do rozpoczęcia automatycznego znakowania naszych produktów potrzebne są nam szablony etykiet. W stworzeniu prostej etykiety kodów kreskowych pomoże nam oprogramowanie do projektowania i wydruku etykiet jak ZebraDesigner™ do drukarek Zebra, NiceLabel Designer czy BarTender® firmy SATO.

Aplikacje web, podobnie jak sieć LAN w firmie, codziennie narażone są na ataki hakerskie. Jak sprawdzić, czy nasz sklep internetowy, marketplace, aplikacja mobilna czy platforma SaaS jest zabezpieczona przed cybernetycznym atakiem? Rozwiązaniem jest przeprowadzenie audytu bezpieczeństwa aplikacji webowej.

W każdej, nawet najlepiej zabezpieczonej sieci informatycznej, mogą pojawić się luki które mogą ułatwić atak i w konsekwencji wyciek danych. W jaki sposób namierzyć słabe punkty systemu? Rozwiązaniem jest przeprowadzenie audytu bezpieczeństwa informatycznego.

Przy zakupie urządzeń do magazynu czy do hali produkcyjnej uwagę powinniśmy zwracać na ich parametry i certyfikaty. Szczególnie ważny, w przypadku urządzeń przemysłowych (terminale mobilne, czytniki kodów kreskowych) jest stopień ochrony IP. Czym jest IP i jak go odczytywać?